In immer mehr Firmen wird nahezu der gesamte Arbeitsalltag digital aufgezeichnet. Die Analyse von Daten über Arbeitstätigkeiten und Verhaltensweisen wird schnell zur permanenten Überwachung und Kontrolle. Während betriebliche Abläufe optimiert werden, geraten ArbeitnehmerInnen unter Druck – und unter Pauschalverdacht. In einer umfangreichen Studie wird vorgelegt, wie Betriebe Daten über (und gegen) Beschäftigte nutzen.

Digitale Kontrolle im Paketverteilzentrum

In den globalen Paketverteilzentren des Plattform-Giganten Amazon werden Hunderttausende Beschäftigte auf Schritt und Tritt überwacht. Tragbare Barcode-Lesegeräte spielen dabei eine zentrale Rolle. Sie ermöglichen nicht nur eine laufende Bewertung der Arbeitsgeschwindigkeit, sondern geben auf dem eingebauten Bildschirm vor, welche Ware als Nächstes geholt, in eine Kiste gelegt oder in ein Regal gestellt werden soll – und zählen die Sekunden herunter, die für den nächsten Arbeitsschritt zur Verfügung stehen. Ist der Zähler abgelaufen, wird die restliche Zeit als unproduktive Zeit aufsummiert.

Werden die Vorgaben für die zu bewältigenden Produkte pro Stunde nicht erfüllt, erfolgt nach sechs automatisierten Verwarnungen die Kündigung. In einem US-Warenlager von Amazon wurden auf diese Weise jährlich über zehn Prozent der Belegschaft wegen mangelnder „Produktivität“ gekündigt. Amazon macht hier systematisch extremen Druck und nutzt Daten nicht nur zur Leistungskontrolle, sondern für eine engmaschige digitale Steuerung des gesamten Arbeitsprozesses samt automatisierter Personalverwaltung. Berichte aus Deutschland und Österreich legen nahe, dass zumindest Teile des Systems auch hierzulande im Einsatz sind.

Ausweitung der betrieblichen Datenerfassung

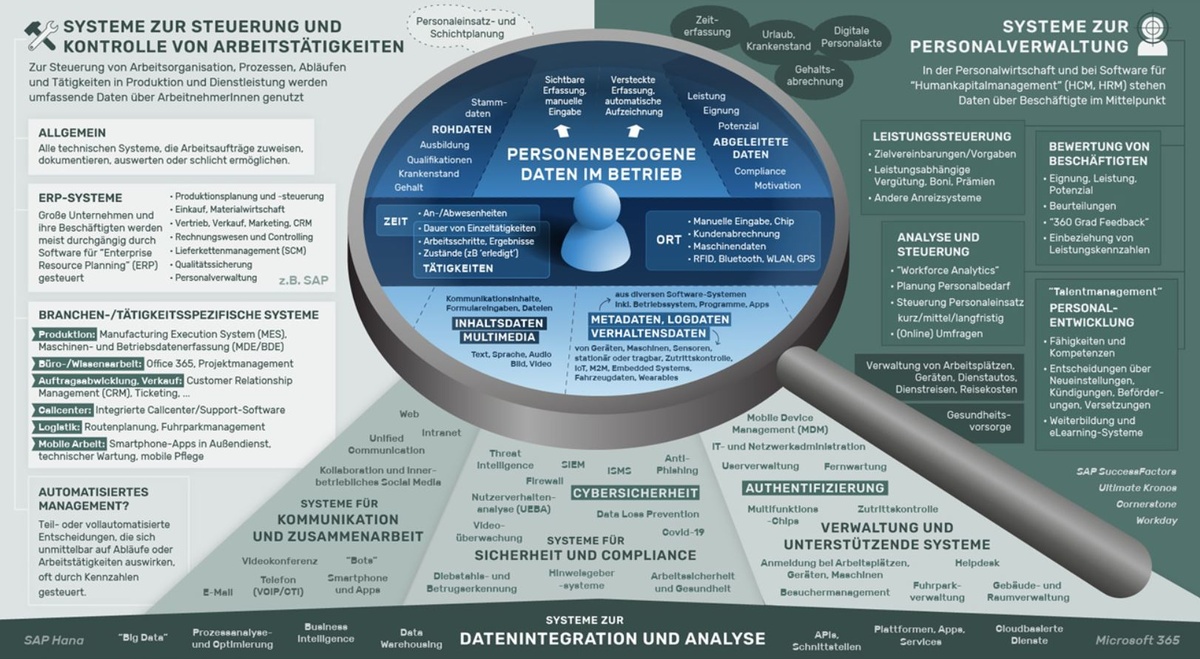

Amazon ist – wie so oft – ein Extrembeispiel. Doch auch in anderen Betrieben, Branchen und Tätigkeitsbereichen dringt die Erfassung von Beschäftigtendaten immer mehr in den Arbeitsalltag ein. War die Textverarbeitung bis vor Kurzem ein Programm, das relativ unbeobachtet auf dem PC gelaufen ist, speichert Microsoft 365 heute viele Daten über Aktivitäten und Verhaltensweisen in der Cloud. Ob im Callcenter oder in der hochqualifizierten Wissensarbeit – sobald am PC gearbeitet wird, werden umfassende Daten über Arbeitstätigkeiten aufgezeichnet. Mächtige Systeme wie SAP, die in größeren Firmen viele betriebliche Abläufe steuern, protokollieren jeden Arbeitsschritt. Aus der Smartphone-App für die Zeiterfassung wird durch Zusatzfunktionen für Arbeitsorganisation und Kundenabrechnung schnell ein umfassendes Kontrollwerkzeug – ob im Verkauf, bei der Wartung von Anlagen, bei der Hausreinigung oder in der mobilen Pflege.

Smartphones sind heute bei Weitem nicht die einzigen Geräte, die permanent Daten über das Verhalten ihrer NutzerInnen erfassen. Während das Barcode-Lesegerät an der Supermarktkasse, in der Fabrik oder im Logistikzentrum schon länger Daten über diejenigen sammelt, die damit arbeiten, dehnt sich die Speicherung von Verhaltensdaten heute in viele andere Bereiche aus – vom vernetzten Bauschuttcontainer bis zum Servierwagen im Hotel. Maschinen, Fabrikhallen, Labore, Bürogebäude, Arbeitsplätze und Fahrzeuge werden zu digital vernetzten Umgebungen. Nahezu jedes technische System protokolliert heute Aktivitäten, Abläufe und Verhaltensweisen. Die erfassten Daten werden zunehmend zusammengeführt und ausgewertet – in Datenbanken von Konzernzentralen oder in der „Cloud“.

Fragwürdige Auswertungen mit exzessiven Beschäftigtendaten

Microsoft 365 kann heute aufzeichnen, welche Programme wie lange genutzt und welche Dateien erstellt, geändert, geöffnet oder freigegeben wurden. Auch Kalendereinträge und Kommunikationsdaten stehen für Auswertungen zur Verfügung. Mit Berichtsfunktionen wie Workplace Analytics können Firmen analysieren, wie viel Zeit ArbeitnehmerInnen mit Videokonferenzen, Besprechungen oder E-Mail-Versand verbringen. Microsoft verspricht sogar, die „Qualität“ von Besprechungen und soziale Beziehungen zwischen Beschäftigten zu bewerten. Auch wenn sich solche Kennzahlen mit zweifelhafter Aussagekraft hauptsächlich auf Gruppen von Beschäftigten beziehen, werden dabei umfassende Verhaltens- und Kommunikationsdaten auf individueller Ebene analysiert. Zudem bietet Microsoft Betrieben und Drittfirmen viele weitere Zugriffsmöglichkeiten auf individuelle Beschäftigtendaten.

Neben Microsoft, dessen Systeme den Arbeitsalltag von Millionen Beschäftigten prägen, verkauft eine Vielzahl an Herstellern Software an Betriebe, die exzessiv Daten verarbeitet und auswertet. Ein Anbieter verspricht etwa die Analyse von Kommunikation und Zusammenarbeit im Büro mithilfe tragbarer Geräte mit eingebautem Mikrofon. Ein anderer Hersteller analysiert An- und Abwesenheiten mit Bewegungsmeldern unter Schreibtischen. Durch die Ortung von Smartphones und Laptops mittels WLAN-Daten sollen Bewegungsmuster in Innenräumen sichtbar werden. Aktuelle Callcenter-Software wertet Gespräche maschinell aus und verspricht gar, Kennzahlen über die Empathie-Fähigkeit von Beschäftigten zu berechnen.

Neben solchen sehr fragwürdigen Technologien nutzen viele größere Unternehmen immer weitreichendere Daten für Analysen. Der deutsche Hersteller Celonis vermarket etwa eine Software, die vielfältige Daten über Arbeitstätigkeiten von Beschäftigten auswertet, um betriebliche Abläufe zu optimieren. Ineffiziente und unerwünschte Arbeitsschritte sollen eliminiert werden. Darüber hinaus bietet Celonis eine Spionagesoftware an, die für Analysezwecke sogar Bildschirminhalte, Tastatureingaben und Mausklicks aufzeichnet.

Auch im Namen der Sicherheit werden oft Produkte eingesetzt, deren Funktionen einer Totalüberwachung des Arbeitsalltags gleichkommen. Neuere Systeme zur Verhinderung von Cyberangriffen erkennen „ungewöhnliche“ Verhaltensweisen und stellen Beschäftigte unter Pauschalverdacht. Sie haben vollständigen Zugriff auf alle Geräte, führen Daten aus dem ganzen Betrieb zusammen und berechnen laufend Risikobewertungen für ArbeitnehmerInnen. Für den Handel steht Software zur Verfügung, die laufend Kassendaten für die Diebstahls- und Betrugserkennung auswertet und „Hochrisiko“-MitarbeiterInnen erkennen soll.

Arbeit beschleunigen und den Druck erhöhen

Die umfassende digitale Protokollierung von Arbeitstätigkeiten wird schnell zur permanenten Überwachung und Kontrolle, die tief in die Rechte und Freiheiten von ArbeitnehmerInnen eingreift. Unternehmen können die Daten potenziell dazu einsetzen, um unerwünschtes Verhalten zu verhindern oder unliebsame Beschäftigte loszuwerden – aber auch, um allgemein den Druck zu erhöhen und Arbeit zu beschleunigen. Dabei braucht es für eine rigide Kontrolle von Arbeitstätigkeiten nicht unbedingt GPS-Standorte oder andere detaillierte Verhaltensdaten. Sobald in eine App zur Aufgabenverwaltung oder Kundenabrechnung Informationen über die Beginn- und Endzeitpunkte von Arbeitsschritten eingegeben werden, und dazu vielleicht auch noch über die Art der durchgeführten Tätigkeit und ihr Ergebnis, können potenziell Leistungsauswertungen durchgeführt werden.

Neben offener Leistungskontrolle in Form von Kennzahlen oder Ranglisten kann diese auch versteckt in Systeme eingebaut sein, die einfach „nur“ Arbeitsabläufe digital organisieren. Aktuelle Personalverwaltungssysteme wie SAP SuccessFactors oder Workday bieten hingegen ganz offen sehr weitreichende Funktionen zur Bewertung von Fähigkeiten, Arbeitsleistung und zukünftigem „Potenzial“ von ArbeitnehmerInnen. Ganze Belegschaften können in „gute“ und „schlechte“ Beschäftigte sortiert werden. In Kombination mit Zielvorgaben, Belohnungen und Bestrafungen werden sie zu umfassenden Kontrollsystemen, die über Neueinstellungen, Beförderungen, Entlohnung und die Zuweisung zu Positionen, Projekten oder Weiterbildungsmaßnahmen entscheiden – oder gar über Kündigungen.

Herausforderungen für die betriebliche Mitbestimmung

In Österreich sind ArbeitnehmerInnen digitalen Kontrolltechnologien keineswegs hilflos ausgeliefert. Die rechtliche Situation für die Mitsprache bei betrieblicher Datenverarbeitung ist durch DSGVO und Arbeitsverfassungsgesetz im globalen Vergleich nicht schlecht. Einige der oben beschriebenen Praktiken sind hierzulande sicherlich illegal. Digitale Leistungs- und Verhaltenskontrolle oder gar eine durchgängige Überwachung sind nur sehr eingeschränkt möglich. Unternehmen müssen heute für fast alle datenverarbeitenden Systeme zwingend Vereinbarungen mit dem Betriebsrat abschließen. Dennoch stellt die Durchdringung des Arbeitsalltags mit Datenverarbeitung die Mitbestimmung vor große Herausforderungen.

Eine 2021 veröffentlichte FORBA-Befragung von fast 700 Personen aus Betriebsrat und Personalvertretung hat gezeigt, dass zumindest altbekannte Themen wie Videoüberwachung, Zeiterfassung, Zutrittskontrolle oder die Nutzung von Telefon, Internet und E-Mail beim Großteil der Betriebe in Österreich einigermaßen im Griff sind. Bei neueren und komplexeren Systemen ist das Bild aber desaströs. Obwohl im Einsatz, ist das mächtige ERP-System SAP bei nur 42 Prozent der Befragten mit einer Betriebsvereinbarung geregelt, konzernweite Personaldatenbanken bei nur 41 Prozent, Software zur Tätigkeitserfassung bei 33 Prozent, Systeme zur Zusammenführung und Analyse von Daten bei 30 Prozent und Microsoft 365 bei nur 23 Prozent der Befragten. Knapp die Hälfte sieht die Komplexität der Systeme als Hindernis für eine Regelung. Bei nur 20 Prozent der Befragten informiert das Unternehmen den Betriebsrat aus eigener Initiative. Damit kommen offenbar viele Betriebe ihren Informationspflichten nicht nach.

Betriebliche „Datenmacht“ und die Grenzen des betrieblichen Datenschutzrechts

Ohne Betriebsvereinbarung oder gar ohne Informationen über die genutzten Systeme gleicht der Einsatz derartiger Technologien aus Beschäftigtensicht einem Blindflug – Mitbestimmung ist de facto nicht vorhanden. Generell ist bei datenverarbeitenden Systemen, die laufend Verhaltensdaten erfassen und zusammenführen und die permanent aktualisiert und mit einem Klick erweitert werden können, oft kaum mehr nachvollziehbar, wer welche personenbezogenen Daten zu welchen Zwecken verarbeitet. Dominante Software-Hersteller, gegen die die DSGVO nur unzureichend durchgesetzt wird, stellen oft problematische Funktionen zur Verfügung und schieben die Verantwortung auf die Betriebe ab. Unternehmen wiederum behaupten, man sei von den Herstellern abhängig und eine Einführung sei alternativlos.

Die bestehenden gesetzlichen Regeln kommen dort an ihre Grenzen, wo Datenverarbeitung im Namen von Kundenzufriedenheit, Qualitätssicherung oder schlicht zur Optimierung betrieblicher Abläufe in eine versteckte Leistungskontrolle oder in automatisierte Entscheidungen mündet, die unmittelbar in den Arbeitsprozess hineinwirken. Auch wo sich Datenverarbeitung nicht auf Einzelpersonen auswirkt, sondern auf Gruppen, Abteilungen, Standorte, Betriebe, Branchen oder auf die Gesellschaft insgesamt, kann sie einseitig den Interessen der Unternehmen dienen und dazu beitragen, den Druck zu erhöhen. Beschäftigtendaten sind Machtfaktor und „Kapital“. Hier wird das Datenschutzrecht schnell zahnlos.

Um die Verhandlungsmacht von ArbeitnehmerInnen zu stärken und Mitbestimmung weiterhin zu gewährleisten, benötigen Betriebsräte jedenfalls mehr technisches und rechtliches Wissen, Schulung und Beratung. Viel grundsätzlicher noch müssen wir verstärkt die Frage stellen: Wer gestaltet eigentlich die Digitalisierung im Betrieb? Wer bestimmt, wie sie aussieht? Und wer profitiert?

Die Studie Digitale Überwachung und Kontrolle am Arbeitsplatz von Wolfie Christl (Cracked Labs) ist im September 2021 erschienen und wurde vom Digitalisierungsfonds Arbeit 4.0 der AK gefördert. Die 150-seitige Studie sowie eine Kurzfassung stehen online zur Verfügung.